So installieren Sie Fail2ban, um SSH auf CentOS/RHEL 8 zu schützen

- 4569

- 860

- Madleen Vater

Fail2ban ist ein kostenloses Tool für Open-Source- und weit verbreitete Intrusion Prevention, das Protokolldateien für IP-Adressen scannt, die böswillige Anzeichen wie zu viele Kennwortfehler und vieles mehr anzeigen, und sie verbietet sie (aktualisiert die Firewall-Regeln, um die IP-Adressen abzulehnen). Standardmäßig wird es mit Filtern für verschiedene Dienste einschließlich der einschließlich der einschließlich der Dienste, einschließlich des Versands, einschließlich sshd.

Lesen Sie auch: Erstes Server -Setup mit CentOS/RHEL 8

In diesem Artikel werden wir erklären, wie Sie installieren und konfigurieren können fail2ban beschützen Ssh und verbessern Ssh Serversicherheit gegen Brute -Force -Angriffe auf CentOS/Rhel 8.

Installieren von Fail2ban auf CentOS/RHEL 8

Der fail2ban Das Paket ist nicht in den offiziellen Repositorys, sondern ist in der erhältlich Epel Repository. Greifen Sie nach dem Anmelden in Ihrem System auf eine Befehlszeilenschnittstelle zu und aktivieren Sie das Epel-Repository in Ihrem System wie gezeigt.

# DNF Installation epel-release oder # DNF Installieren Sie https: // dl.Fedoraproject.org/pub/epel/epel-release-latest-8.Keinarch.Drehzahl

Installieren Sie Epel Repo auf CentOS und RHEL 8

Installieren Sie Epel Repo auf CentOS und RHEL 8 Danach installieren Sie die Fail2ban Paket durch Ausführen des folgenden Befehls.

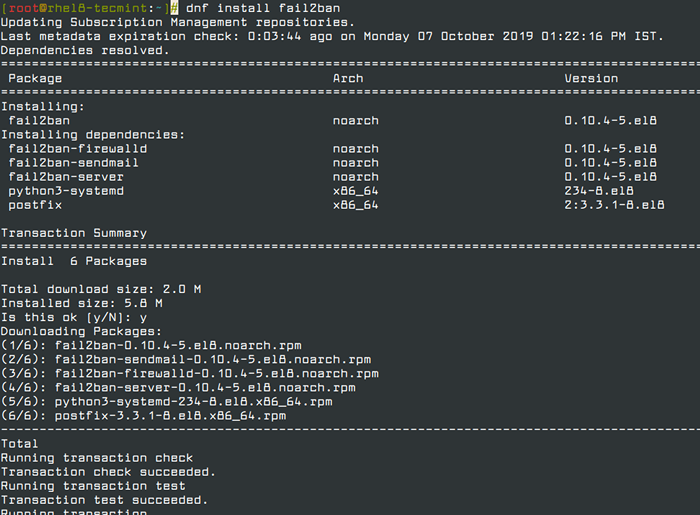

# DNF install fail2ban

Installieren Sie Fail2ban in CentOS und RHEL 8

Installieren Sie Fail2ban in CentOS und RHEL 8 Konfigurieren von Fail2ban zum Schutz von SSH

Der fail2ban Konfigurationsdateien befinden sich in der /etc/fail2ban/ Verzeichnis und Filter werden in der gespeichert /etc/fail2ban/filter.D/ Verzeichnis (die Filterdatei für SSHD ist /etc/fail2ban/filter.D/SSHD.Conf).

Die globale Konfigurationsdatei für den Fail2ban -Server ist /etc/fail2ban/jail.Conf, Es wird jedoch nicht empfohlen, diese Datei direkt zu ändern, da sie wahrscheinlich im Falle eines Paket -Upgrades überschrieben oder verbessert wird.

Alternative wird empfohlen, Ihre Konfigurationen in a zu erstellen und hinzuzufügen Gefängnis.lokal Datei oder getrennt .Conf Dateien unter dem /etc/fail2ban/jail.D/ Verzeichnis. Beachten Sie, dass Konfigurationsparameter in festgelegt sind Gefängnis.lokal wird überschreiben, was auch in definiert ist in Gefängnis.Conf.

Für diesen Artikel erstellen wir eine separate Datei mit dem Namen Gefängnis.lokal im /etc/fail2ban/ Verzeichnis wie gezeigt.

# vi/etc/fail2ban/jail.lokal

Sobald die Datei geöffnet ist, kopieren Sie die folgende Konfiguration und fügen Sie darin ein. Der [STANDARD] Der Abschnitt enthält globale Optionen und [SSHD] Enthält Parameter für das SSHD -Gefängnis.

[Standard] ignoreip = 192.168.56.2/24 Bantime = 21600 findTime = 300 maxretry = 3 banaction = iptables-multiport Backend = systemd [sshd] enabled = true

Fail2ban -Konfiguration

Fail2ban -Konfiguration Erläutern wir kurz die Optionen in der obigen Konfiguration:

- Ignoreip: Gibt die Liste der IP -Adressen oder Hostnamen an, um nicht zu verbieten.

- Bantime: Spezifisch die Anzahl der Sekunden, für die ein Host verboten ist (i.E effektive Verbotdauer).

- Maxretry: Gibt die Anzahl der Fehler an, bevor ein Host verboten wird.

- finde Zeit: fail2ban verbieht einen Host, wenn er generiert wurde “Maxretry" während der letzten "finde ZeitSekunden.

- Banaktion: Aktion verbieten.

- Backend: Gibt die Backend an, mit der die Änderung der Protokolldatei verwendet wird.

Die obige Konfiguration bedeutet daher, wenn eine IP fehlgeschlagen ist 3 Zeiten im letzten 5 Minuten, verbieten Sie es für 6 Stunden und ignorieren Sie die IP -Adresse 192.168.56.2.

Als nächstes beginnen und aktivieren Sie die fail2ban Service für den Moment und prüfen Sie, ob er mit dem folgenden SystemCTL -Befehl ausgeführt wird.

# Systemctl start fail2ban # systemctl aktivieren fail2ban # systemctl Status fail2ban

Start Fail2ban Service

Start Fail2ban Service Überwachung fehlgeschlagen und verboten IP-Adresse mithilfe von fail2ban-client

Nach dem Konfigurieren fail2ban absichern sshd, Sie können fehlgeschlagen und verbotene IP fail2ban-client. Führen Sie den folgenden Befehl aus, um den aktuellen Status des Fail2ban -Servers anzuzeigen.

# Fail2ban-Client Status

Überprüfen Sie den Status des Fail2ban -Gefängnisses

Überprüfen Sie den Status des Fail2ban -Gefängnisses Um die zu überwachen sshd Gefängnis, rennen.

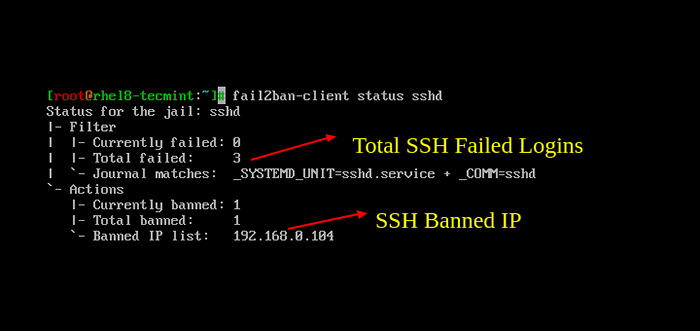

# Fail2ban-Client Status SSHD

Monitor SSH fehlgeschlagene Anmeldungen mit fail2ban

Monitor SSH fehlgeschlagene Anmeldungen mit fail2ban Führen Sie den folgenden Befehl aus.

# fail2ban-client unban 192.168.56.1

Weitere Informationen zu Fail2ban finden Sie auf den folgenden Mannseiten.

# Mann Gefängnis.Conf # Man fail2ban-client

Das fasst diesen Leitfaden zusammen! Wenn Sie Fragen oder Gedanken haben, die Sie zu diesem Thema mitteilen möchten, zögern Sie nicht, uns über das folgende Feedback -Formular zu erreichen.

- « So installieren Sie Apache Activemq auf Debian 10

- So installieren Sie Ansible Automation Tool auf CentOS/RHEL 8 »